结硬寨,打呆仗

-

虚拟内存探究,深入理解进程地址空间

想了解堆栈等虚拟内存相关知识吗?

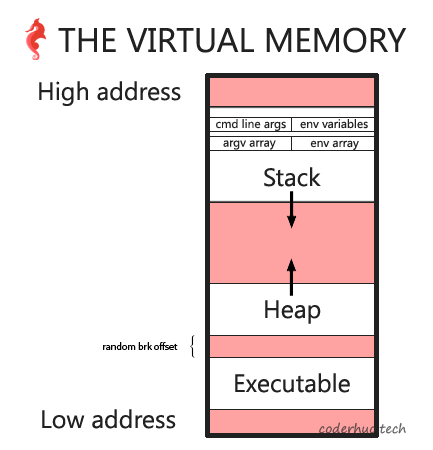

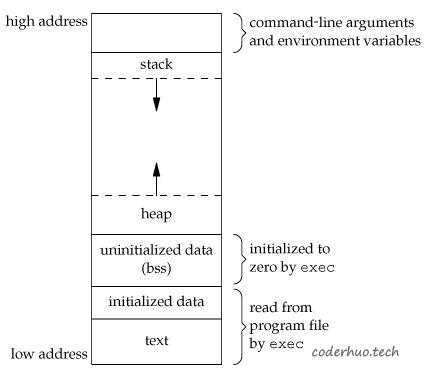

想知道下面这张进程地址空间示意图是如何一步一步画出来的吗?

《虚拟内存探究》系列文章将通过实验的方式带你学习相关知识。

-

虚拟内存探究 -- 第四篇:malloc, heap & the program break

这是虚拟内存系列文章的第四篇。

本文主要介绍malloc和heap相关知识,以便回答上一篇文章结尾提出的一些问题:- 动态分配的内存为何不是从堆的起始位置

0x2050000开始,而是偏移16个字节从0x2050010开始?这16个字节是什么用途? - 堆真的是向上生长的吗?

- 动态分配的内存为何不是从堆的起始位置

-

虚拟内存探究 -- 第三篇:一步一步画虚拟内存图

这是虚拟内存系列文章的第三篇。

前面我们提到在进程的虚拟内存中可以找到哪些东西,以及在哪里去找。

本文我们将通过打印程序中不同元素内存地址的方式,一步一步细化下面的虚拟内存图:

-

虚拟内存探究 -- 第二篇:Python 字节

这是虚拟内存系列文章的第二篇。

这次我们要做的事情和《虚拟内存探究 – 第一篇:C strings & /proc》类似,不同的是我们将访问Python 3 脚本的虚拟内存。这会比较费劲, 所以我们需要了解Pyhton3 内部的一些机制。

-

虚拟内存探究 -- 第一篇:C strings & /proc

这是虚拟内存系列文章的第一篇。

本文通过实验的手段, 带大家了解一些计算机科学相关的基础知识。

在本文,我们将利用/proc查找进程虚拟内存中的ASCII字符串, 然后修改该字符串。

在这一过程中,我们将学到很多有趣的东西。

Recent Posts

我的微信:coderhuo

Tags